Je rappelle que pour la carte bancaire, on utilise deux types de cryptographie :

- La cryptographie dite symétrique, c’est-à-dire que la carte (ou le token dans le mobile) utilise une clé qui est la même que celle utilisée pour vérifier que la transaction est légitime. Ces clés sont stockées dans les serveurs d’autorisation des banques (Transactis, CAPS, Partecis…). La cryptographie symétrique est le gros de l’utilisation de la sécurité pour les moyens de paiement carte, pour tout ce qui est on line.

- Pour le off-line, on utilise des clés asymétriques, c’est-à-dire que la clé qui permet de vérifier que la transaction est légitime n’est pas la même que celle qui a permis de signer. Il y a donc des algorithmes mathématiques très complexes qui permettent pour quelqu’un qui a une clé publique, de vérifier que la carte (ou le token dans le Secure element du téléphone mobile) a bien fait la bonne transaction.

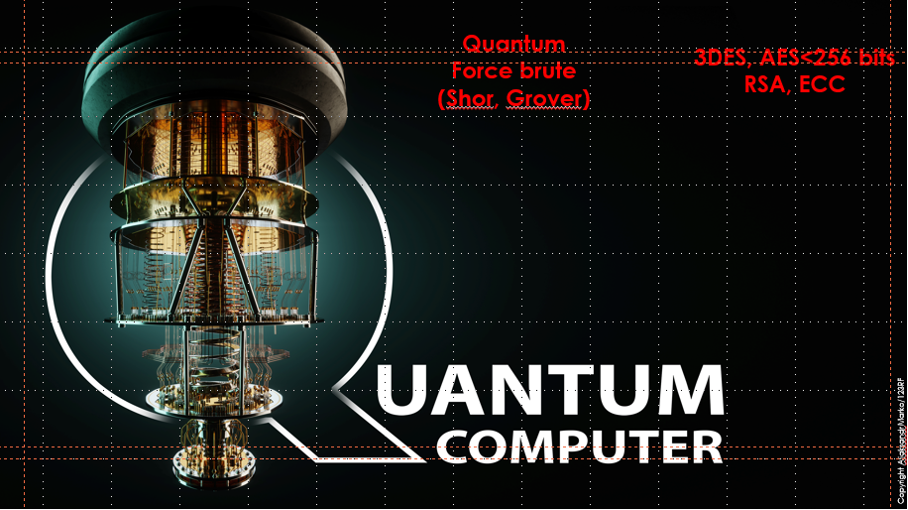

Le problème est qu’avec les ordinateurs quantiques, on a à terme une fragilité.

- Pour la cryptographie symétrique, pour tout ce qui est 3DES et AES inférieur à 256 bits. Les cartes et les mobiles en circulation aujourd’hui n’utilisent pas ces technologies.

- Pour la cryptographie asymétrique (que l’on fait assez peu), c’est en cas de défaut d’électricité ou de panne-réseau, ou pour certains cas d’usage dans les transports, lorsque c’est directement le lecteur qui vérifie que la carte est bonne, donc ce n’est pas immédiatement vérifié par la banque en ligne. Le problème est qu’à terme, le RSA qui est utilisé va un jour être cassé. Avec ce qu’on appelle la « force brute » (des algorithmes d’éminents spécialistes tels que Shor-Grover), les ordinateurs quantiques permettent de casser le RSA et l’AES inférieur à 256 bits.

Les recommandations de l’ANSSI et de ses homologues étrangers (BSI en Allemagne, NIST aux États-Unis) convergent pour donner les types d’algorithmes qu’il va faudra implémenter, et à quel horizon (la date généralement citée est 2030).

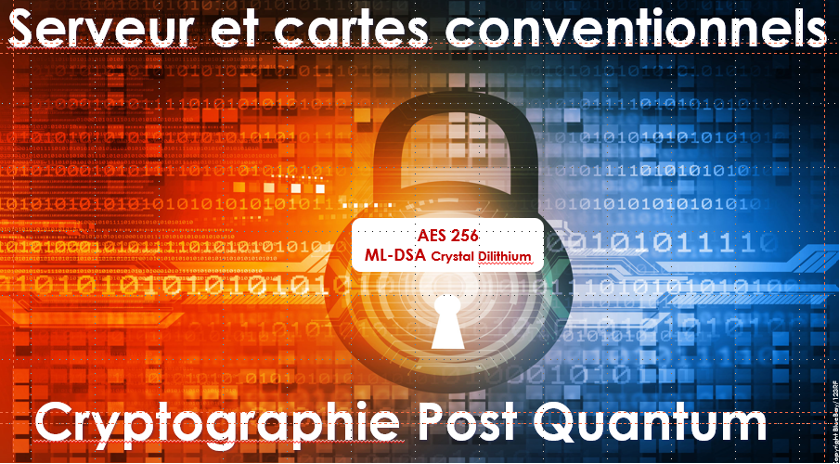

Pour résister aux attaques quantiques, on peut utiliser la technologie traditionnelle : on ne va pas mettre du quantique dans les cartes ou dans les téléphones pour lutter contre le quantique ; on va utiliser ce qui existe déjà, mais en implémentant des algorithmes différents.

D’abord, il faut arrêter l’usage de l’agorithme 3DES qui est aujourd’hui ultra majoritairement utilisé par tous les schémas de paiement. Il faut passer à AES avec un doublement des clés à 256 bits. Cette technologie est disponible, mais il faut la déployer et cela impacte les processeurs, les PSP, les serveurs d’autorisation, les cartes…

Ensuite (c’est un peu moins urgent), il faut remplacer la partie asymétrique : soit en interdisant le offline (alors on n’a plus la résilience qui fait qu’on peut encore payer en cas de défaut de communication) soit en utilisant un algorithme appelé ML DSA Crystal Dilithium.

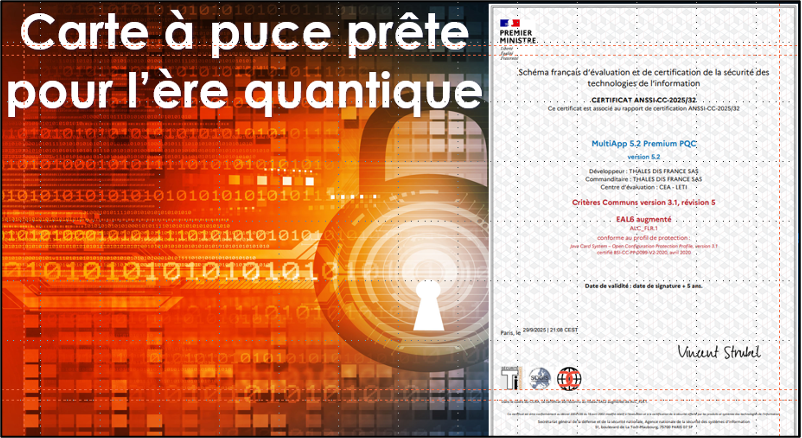

Même si la partie asymétrique est un peu moins urgente, les industriels de la carte à puce ont déjà des solutions. Chez Thales, nous avons annoncé le 7 octobre 2025 une première carte à puce incorporant les deux algorithmes (symétrique et asymétrique) qui permettent de résister aux attaques quantiques. Comme je l’ai indiqué plus haut, la technologie de la puce n’est pas du tout quantique, mais nous implémentons les bons algorithmes au bon niveau.

Cette carte à puce « prête pour le quantique » n’a pas été réalisé pour le paiement, mais pour des documents d’identité. Dans l’identité, la problématique est le « Harvest Now, Decrypt Later », c’est-à-dire qu’on peut stocker des données aujourd’hui (nom, date de naissance, e-mail, n° de téléphone…) et s’en servir plus tard. Dans le paiement, nous n’avons pas ce problème : si vous stockez aujourd’hui un cryptogramme qui a servi à payer et si vous le réutilisez dans 5 ou 10 ans, il ne sert plus à rien, le paiement a déjà eu lieu.

Donc sur le paiement, nous avons simplement un problème de développement. Cette carte est prête pour des cas d’usage de paiement. Et d’ailleurs, dans la phase d’expérimentation de cette carte, nous avons chargé une Applet de paiement juste pour tester, et nous avons fait un paiement asymétrique qui permettrait, s’il n’y avait pas de connexion, de réaliser une transaction entre le terminal de paiement et la carte. La transaction a duré 1,5 seconde, ce qui nous a surpris en bien.

En dehors de la carte à puce, qui permet déjà de se projeter sur des événements post-quantique, on a exactement la même chose sur les secure elements qui sont dans les téléphones : par exemple, en 2027 le Galaxy S7 de Samsung aura un secure element qui ressemble à la carte à puce dont je viens de vous parler, avec les algorithmes en question. Je ne vais pas vous donner la roadmap de tous les fabricants de téléphones, mais retenez que l’industrie des secure elements et de la carte à puce a « fait le job » pour mettre à disposition sa technologie dans les différents environnements.

Hervé Sitruk

As-tu as des informations sur la perspective d’avoir dans le futur des solutions beaucoup plus rapides ?

Rémy Belloir

La réponse courte est « Non ». Mais je vais tenter de te répondre indirectement.

Notre actualité est l’AES-256. Sur la partie carte bancaire, ce qui était urgent est fait : Notre schéma Cartes Bancaires (CB) a une feuille de route ; les banques et les industriels ont aussi leur feuille de route.

Après, pour l’exception qu’est la résilience, c’est-à-dire les transactions off-line par carte (car on ne peut pas faire d’off-line avec un mobile), cela nécessite des algorithmes qui, dans l’état actuel de la technologie, sont effectivement un peu lents.

Notre première cible, pour cette carte et les secure elements dont je vous ai parlé, ce sont les documents d’identité, pour le paiement les enjeux techniques sont un peu plus modestes et résident dans le déploiement d’AES. A notre écosystème de paiement de jouer !

Hervé Sitruk

Merci beaucoup, Rémy.